Audiovisuales GATE

Enciclopedia visual de la seguridad de la información

Good podcast? Give it some love!

Audiovisuales GATE

Enciclopedia visual de la seguridad de la información

Good podcast? Give it some love!

Rate Podcast

Episodes of Enciclopedia visual de la seguridad de la información

Mark All

Search Episodes...

Bernardo resuelve las dudas de Alicia en cuanto a los pasos que debe seguir para instalar cámaras de videovigilancia o vídeocámaras, cumpliendo con las leyes españolas de protección de datos de carácter personal.Autor: Javier Sempere Samaniego

Alicia le indica a Bernardo qué debe hacer para mantener la privacidad en redes sociales y hacer un uso responsable de ellas, con recomendaciones especialmente orientadas hacia los menores.Autor: Emilio Aced Félez, Agencia de Protección de Dat

Alicia consulta a Bernardo qué seguridad tiene el sistema de nombres de dominio DNS, cuáles son los ataques más comunes en este entorno y las medidas de protección recomendadas.Autor: Javier Osuna García-Malo de Molina, GMV.Puede descargar

Alicia explica a Bernardo las características y usos de las funciones unidireccionales y hash en criptografía, resaltando su importancia como primitivas de autenticación y sus debilidades ante ataques.Autor: Hugo Krawzcyk, IBM Estados Unidos.

Bernardo explica a Alicia cómo deben configurarse las redes inalámbricas Wi-Fi para tener un acceso y navegación seguros y además protegerse ante diversos tipos de ataque.Autor: Raúl Siles, Taddong.Puede descargar el guión, las diapositivas y

Alicia le muestra a Bernardo los pasos que hay que seguir para realizar un correcto análisis de las amenazas a las que puede enfrentarse un sistema de información, su impacto y la consiguiente gestión de riesgos, recomendando algunas metodologí

Alicia explica a Bernado los ataques más famosos al protocolo SSL/ TLS y cómo protegerse de ellos. En el vídeo se recomiendan acciones básicas para una navegación segura utilizando dicho protocolo.Autores: D. Luciano Bello (Chalmers University

Bernardo explica a Alicia los orígenes de SSL, su funcionamiento, fortalezas y debilidades y entrega recomendaciones básicas para una navegación segura.Autor: Dr. Alfonso Muñoz Muñoz, Grupo de investigación T SIC UPM.Guión, diapositivas y eje

Alicia y Bernardo nos enseñan un método para proteger un secreto contra su posible pérdida, robo o deterioro, mediante el protocolo de reparto de secretos de Shamir.Autor: Luis Hernández Encinas, Consejo Superior de Investigaciones Científicas

Tras una introducción sobre la arquitectura básica de una aplicación web y las incidencias de seguridad típicas en este entorno, Alicia y Bernardo nos explican en qué consiste un ataque por inyección de código SQL.Autor: Chema Alonso, Informát

Alicia y Bernardo nos muestran los inicios de la criptología y su importancia en Europa, recorrido que llega hasta la Primera Guerra Mundial. Autor: Arturo Ribagorda Garnacho, Universidad Carlos III de Madrid. Puede descargar el guión, las diap

En esta segunda lección, Alicia y Bernardo nos presentan los conceptos de la criptografía simétrica, su analogía con los candados, su fortaleza ante ataques por fuerza bruta y su debilidad ante el problema conocido como intercambio de clave. Au

Tercera lección de la enciclopedia en la que Alicia y Bernardo nos introducen en la criptografía asimétrica o de clave pública. Se analiza el problema de la distribución de la clave, los principios de la criptografía de clave pública y el probl

Alicia y Bernardo nos introducen en el apasionante mundo de la seguridad informática aplicada a las redes telemáticas. Se analizan los riesgos y protecciones básicas para este tipo de redes. En esta lección se describen algunos conceptos como p

Alicia y Bernardo nos presentan las herramientas básicas a tener en cuenta para comenzar a diseñar una red segura. Nos introducen en los conceptos asociados a la zona desmilitarizada DMZ, a la protección de redes y hacen una breve introducción

En esta sexta lección, Bernardo le explica a Alicia lo que le está sucediendo a su ordenador que se encuentra infectado por malware. Clasifica y comenta los distintos tipos de programas maliciosos, analiza el negocio que existe en torno a ellos

Join Podchaser to...

- Rate podcasts and episodes

- Follow podcasts and creators

- Create podcast and episode lists

- & much more

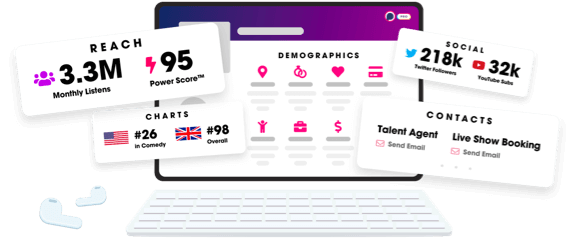

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us